VMworld 2021について書いてみます(1)

今年も年に一度のVMware社最大イベントであるVMworld 2021が昨年に続きオンラインで開催されました。

今年は10/6の夕方にお客様向けにVMworld新発表サマリを最速発表するというミッションが課されていたので、眠い目をこすりながら英語セッションを聞き漁ってました。

今回のブログではGeneral Sessionの概要と主な発表内容を書いていきます。

VMworld 2021 General Session

今年は2021年5月にPat Gelsinger氏からCEOを引き継いだRaghu Raghuram氏の登場。

VMwareの今までの歴史をChapterとして説明、そしてこれからのVMwareの目指すポジションについて説明がありました。

■これまで

Chapter1:仮想化市場でのリーダー

Chapter2:プライベートクラウド市場でのリーダー

■これから

Chapter3:マルチクラウド&アプリ市場でのリーダー

ここで「マルチクラウド」というテーマが発表されてから、多くの発表がされていきます。(本当に多かった)

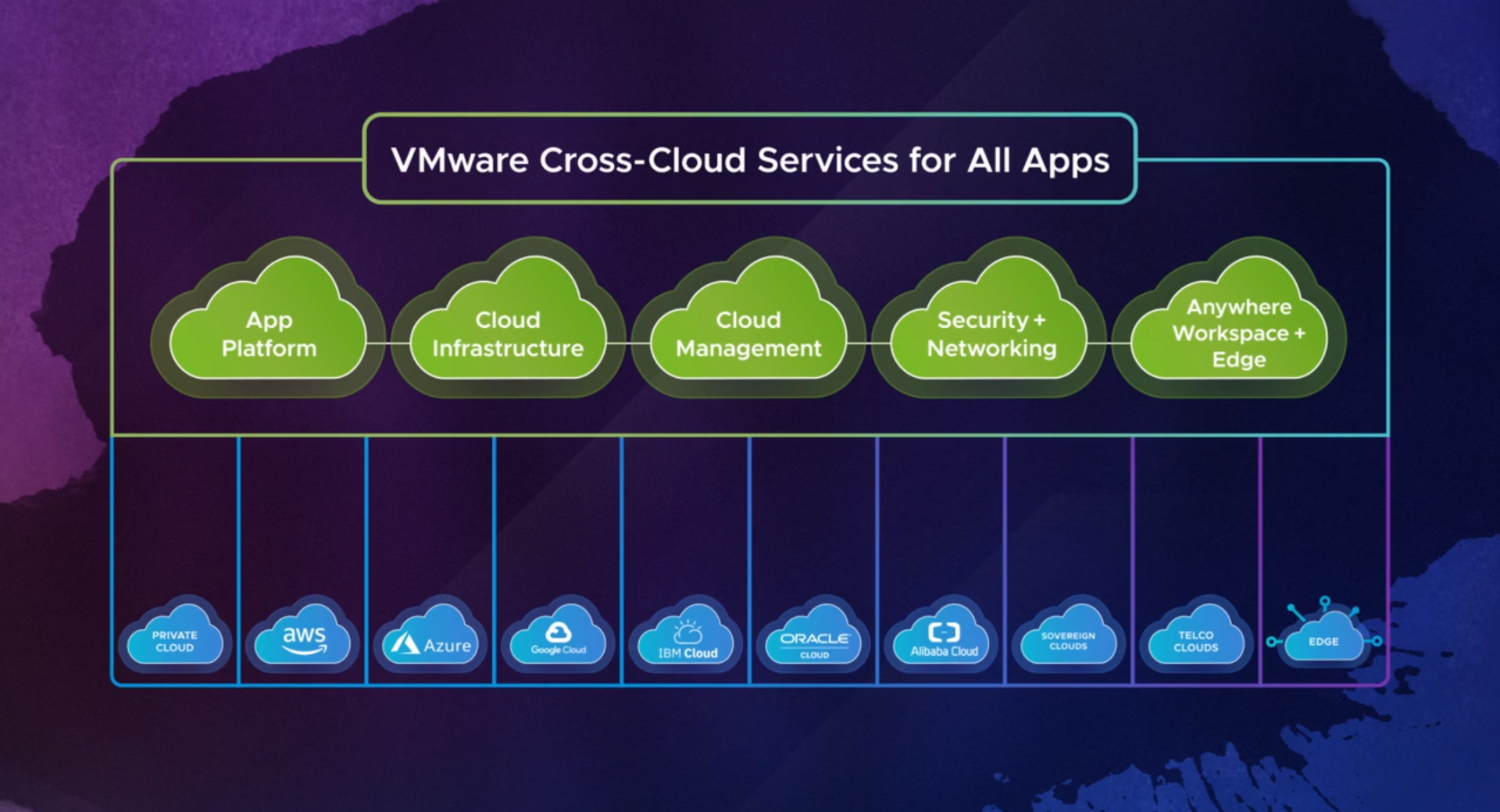

まず、発表されたのが「VMware Cross-Cloud Services for All Apps」です。

これはVMwareによって統合された様々なサービス群であり、柔軟性とセキュリティを備えたアプリケーションをあらゆるクラウド上で構築、実行、保護するための機能をユーザーに提供するものです。

この「VMware Cross-Cloud Services for All Apps」を構成する5つのビルディングブロックについて簡単に説明します。

-

App Platform:

迅速にアプリケーションを生み出すためのTanzuファミリーを中心としたKubernetesプラットフォーム -

Cloud Infrastructure:

VMware Cloud や 従来オンプレミスvSphereなどアプリケーションが実行されるインフラストラクチャ -

Cloud Management:

マルチクラウド利用時のコスト管理やセキュリティを統合管理するためのサービス - Security + Networking:

NSXやサービスメッシュなどデータセンターネットワークにおけるセキュリティを高めるための製品群 - Anywhere Workspace + Edge:

VMware Workspace ONE/VMware Carbon Black/ VMware SASEによる分散された従業員職場環境からのアクセス

General Seesion内では、App PlatformとCloud Infrastructure、Anywhere Workspace + Edgeの3つに多く時間を使っていたと思います。新機能もその3つに関するものが多かったのかな。

次回そのあたり書いていきます。

今日はここまで。

VMware SASEとは 簡単に解説してみます(3)

前回の続きです。

前回はVMware SASEの主要サービスの内、「VMware Secure Access」と「VMware Cloud Web Security」の2つをご紹介しました。

今回は残りの2つを説明していきます。

さぁ張り切っていくぞー。

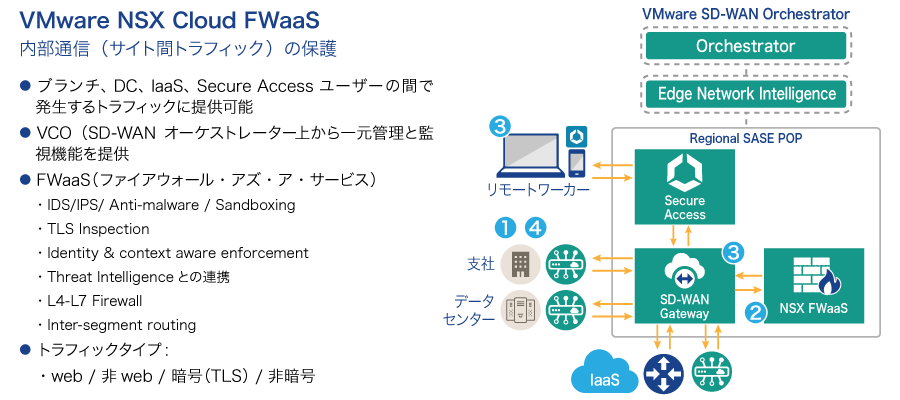

VMware NSX FWaaS

今までは外部通信向けのサービスでしたが、内部通信向けのトラフィックを保護するのがVMware NSX FWaaSです。

リモートから社内ネットワークにアクセスしてきたエンドポイントは、認証を受けて入ってきているとはいえ、そこからさらにデータセンターや他拠点、IaaSなどにも検証なしにアクセスを許すのではゼロトラストアーキテクチャーとは言えません。内部通信のトラフィックについても常に安全性を担保する必要があります。

VMware NSX FWaaSは内部トラフィックをFW as a Serviceにリダイレクトしてチェックを行います。そこで問題がないと判断された通信だけをデータセンターや他拠点、IaaSなどに通します。

このように内部通信のチェックをインラインで確実に実行することで、組織内でのマルウェアの拡散や標的型攻撃の侵入を防ぐことができます。

VMware SD-WAN Gateway

VMware SD-WANの最大の特徴であり、他社のSD-WANソリューションに対する圧倒的な優位性となっているのが、VMwareが全世界3,100カ所以上から提供しているクラウドゲートウェイサービス「VMware SD-WAN Gateway」です。これを利用することで、ユーザートラフィックをさまざまなSaaSやパブリッククラウド、オンプレミスのデータセンターのすぐ近くまで最適化して転送することが可能となります。

各拠点からM365やSalesforceなどのSaaSアプリケーションを利用する際に本社側のデータセンターに設置されたプロキシサーバーを経由せず、インターネット回線を使って直接クラウドサービスへアクセスする、いわゆるローカルブレイクアウトはどのベンダーのSD-WANサービスでも可能です。これに加えてVMware SD-WAN Gatewayは、そうしたローカルブレイクアウトのユーザートラフィックまで最適化してくれます。

特別なハードウェアを追加導入する必要はなく、オフィスや自宅などの拠点にSD-WANエッジを設置するだけで、通信品質をビジネスレベルのクオリティに改善します。また、管理プレーンのVMware SD-WAN オーケストレーターから最寄りのVMware SASE PoPに接続することで、VMware SD-WAN Gatewayを含めたVMware SASE のすべての機能を一元的に管理することが可能です。

さて、ここまででVMware SASEの主要サービスについて説明しました。

最後にVMware SASEのストロングポイントを紹介して終わりたいと思います。

- エンドポイントセキュリティまでVMware製品でカバー

VMware SASEはVMware Workspace ONEのMDM機能をサポートしているので、リモートから紛失デバイスのロックや、リモートワイプが可能。

さらにVMware Carbon Blackと併用することで、アクセスユーザーやデバイスの場所だけではなく、マルウェア感染有無などの状態に基づいたアクセス制御が可能。これはVMwareならではの強みですよね。 - 世界に約150箇所のPoP(Point of Presence)展開

VMware SD-WANで培ったクラウドゲートウェイや足回りが生かされています。 - VMware SD-WAN オーケストレータから一元管理

これは便利ですね。ネットワークとセキュリティのポリシーが1つの管理画面で見ることができるのでシンプルな運用が実現できます。

以上、3回にわたって説明してきたSASE解説編も完結です。

ではまたー。

VMware SASEとは 簡単に解説してみます(2)

前回はSASEとはそもそも何なのかを説明しました。

今回は本題のVMware SASEについて解説をしていきたいと思います。

VMware SASEとは

VMware SASEの主要コンポーネント

VMware SASEはクラウドネットワークとクラウドセキュリティを統合するSASEのソリューションで、大きくは以下の4つのサービスから構成されます。

各サービスの概要を説明していきます。

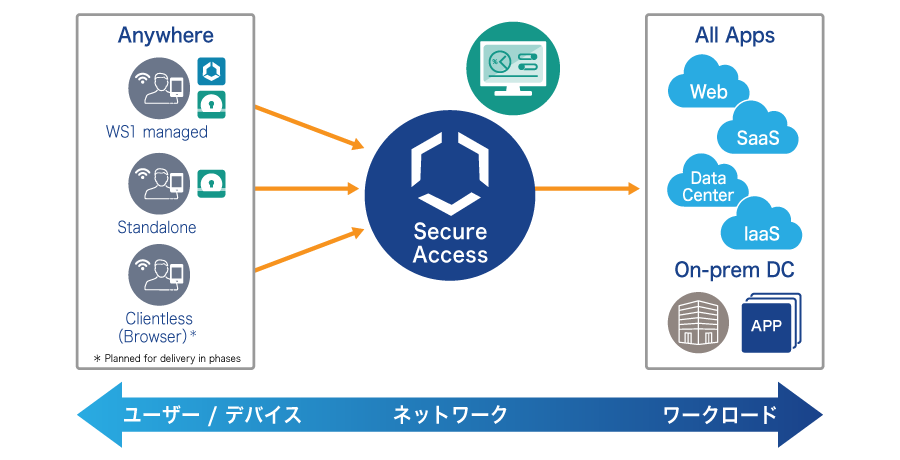

VMware Secure Access

従来のリモートアクセス環境は、全てのユーザーの通信がデータセンターを経由して外部に出ていく形をとっているため効率が悪く、トラフィックのヘアピンによる遅延、パケットロス、データセンターの帯域ボトルネックなどによりユーザーエクスペリエンスが低下します。また、リモートアクセス環境を急ぎ構築する必要があったことによるセキュリティリスクも高まっていました。これらの課題をVMware Secure Accessが解決します。

VMware Secure Access はリモートアクセスVPNの機能をas a Service化して3種類のアクセス手法を提供します。

1つ目はVMware Workspace ONEとVMware SD-WANの組み合わせによりリモートアクセスを実現する方法です。

Workspace ONEにより管理されたセキュアなデバイスのみからの接続を実現し、さらにはSD-WANの機能により最適にアクセスできる環境を実現します。デバイスの遵守ポリシーに応じてアクセスを制限することも可能です。

2つ目は新たにクライアントVPNの機能を提供予定のWorkspace ONE Tunnel によるアクセスです。これによりWorkspace ONE の管理外のデバイスからもコストを抑えつつリモートアクセスを実現したいというニーズに対応します。また、単に通信を暗号するだけではなくSD―WANの技術を使いネットワークの最適化によりユーザーエクスペリエンスの工場を実現することが可能です。

そして3つ目がブラウザのみでネットワークにアクセスするSSL-VPNを使ったリモートアクセスです。Workspace ONE の管理外のデバイスからエージェントレスのアクセスを実現します。

VMware Cloud Web Security

VMware Cloud Web Securityは、インターネットアクセスやSaaS向けトラフィックなどの外部通信を保護します。具体的には次のような機能を提供しています。

- SSL Decryption:暗号化された通信を復号してセキュリティチェックを実施

- URL フィルタリング:悪質なサイトからユーザーアクセスを保護

- 高度なアンチマルウェア:既知の脅威への対策としてユーザーの種別に応じたファイルアップロード/ダウンロードを制限し、ファイルスキャンを行うことでマルウェア対策を実施

- Cloud Sandbox:未知の脅威に対するゼロデイ対策として、ファイルを隔離された環境で安全に検証

- CASB:SaaSアプリケーションに対するユーザー行動の可視化と制御を実施

- DLP(今後提供予定):機密データの外部漏洩事故を未然に防止

文字数も増えてきたので残りの2つのサービスは次回説明したいと思います。

また~。

VMware SASEとは 簡単に解説してみます(1)

VMware SASEを解説する前に、まずSASEとは何かを今回説明したいと思います。

SASEとは

SASEとはGartner社が2019年に提唱した新しいネットワークセキュリティモデルで、

Secure Access Service Edgeの略語、SASE(サッシー)として広まりました。

(こんなに前からできてた言葉だったんですね)

SASEの仕組み

SASEはこれまで個々に存在していたセキュリティサービス(Network Security as a Service)とネットワークサービス(Network as a Service)をクラウド上で一体にして、Edgeに提供します。

SASEが必要とされる背景

企業ではクラウドサービスの導入が進んでおり、スマートフォンやタブレットなどモバイルデバイスの業務利用も進んでいます。このように業務アプリケーションの多様化や、デバイスの増加に伴い、ネットワークとセキュリティも同様に見直しが求められるようになりました。

また、新型コロナウィルス(COVID-19)の感染拡大に伴い、テレワークが急増し、ゼロトラストセキュリティの需要が加速度的に拡大したこともSASEが必要とされる理由となっています。

SASEのメリット

SASE導入によるメリットの内、代表的な4点をあげてみます。

- クラウド・オンプレで同じポリシーを適用可能

クラウドでは様々なアプリケーションがSaaSとして提供されていますが、包括的に管理されておらず、ポリシー適用がバラバラです。

SASEではSaaSとして提供されているアプリケーションを単一クラウドに集約し、セキュリティはクラウドから付与します。このように包括的に管理することで、クラウドのポリシーをオンプレミス同様に適用可能となります。 - アクセス遅延の低減

集中管理型のネットワーク構成ではクラウド化が進むことでトラフィックが増加し、インターネット回線やFWがボトルネックになります。

クラウドを包括的に管理するSASEの導入で、アクセス遅延を低減し、パフォーマンス向上に繋げることが可能です。 - オンプレミスの機器を減らすことでのコスト削減

SASEはクラウドを活用するため、オンプレミス機器が不要となります。またスケールアップ/スケールアウトが自動化できることでコストの大幅な削減が期待できます。 - 一元管理することでの運用負荷軽減

SASEを導入することで管理すべきクラウドを一つに限定。SASEのセキュリティ機能を活用することで一貫したセキュリティポリシーをかけることができます。

クラウドの利用拡大に伴い、セキュリティ対策がデータセンターからユーザーの利用するデバイス(Edge)へ移行し、セキュリティ対策は煩雑さを増しています。しかし、SASEの導入によりセキュリティ機能の一元管理を可能とし、運用負荷軽減を実現します。

SASEとゼロトラストの違い

まず大きな違いとして、ゼロトラストはセキュリティの概念で、SASEはゼロトラストを提供する具体的なソリューションの一つです。

ゼロトラストは、社内や組織内のネットワークは安全であるという考えのもとでセキュリティを施す境界型の防御ではなく、「全てを信頼せず、常に確認する」という考えのセキュリティの概念となります。そして、SASEはゼロトラストを含むセキュリティ対策の考え方に加え、ユーザーの利便性や最適化までを含めた概念です。

そのためゼロトラストを実現したい企業にとっての特効薬になり得るものです。

今回はこんなところにして、次回からVMware社が提供するVMware SASEを解説していきたいと思います。

ではまた。

VMware Carbon Black Cloud Workloadのかいつまみ解説

今回はVMware Carbon Black Cloud Workloadについて、かいつまんで解説。5分くらいで読み終えるようにわかりやすくまとめてみました。

VMware Carbon Black Cloud Workloadとは

VMware Carbon Black Cloud Workload(以下CBCW)とは、vSphere環境の仮想マシン全体に「NGAV」「EDR」などの多層防御機能 + 「脆弱性評価」「インベントリ&ライフサイクル管理」機能を提供するSaaS製品です。

Intrinsic Securityを実現する次世代セキュリティソリューション

CBCWはイメージ的に、vSphere上に仮想アプライアンスを立てて利用するって感じです。各仮想マシンが持つVMware Toolsを通じて機能が管理されるので、「あらかじめセキュリティ機能が組み込まれた基盤(=“Intrinsic Security”。本質的なセキュリティという、VMwareが提示するセキュリティの新ビジョン)」を実現できます。

CBCWの主な機能

CBCWが持つ、主な機能は以下のとおり。

・EDR

・NGAV(次世代アンチウイルス)

・Audit & Remediation(監査と復旧)

・脆弱性評価

・インベントリ&ライフサイクル管理

・vSphere連携

なぜCBCWが必要か

そもそもなぜCBCWが必要かということを、2つの点から掘り下げてみましょう。

①VDIだけではエンドポイントを守れない

リモートワーク整備が進む昨今、VDI環境を構築する企業は少なくありません。しかし、果たしてVDI環境を構築するだけで、進化を続けるマルウェアに対抗しきれるのでしょうか。

たしかに、クライアント端末におけるエンドポイントセキュリティの重要性は叫ばれていますが、今一歩サーバ側のセキュリティには目が向けられていない傾向があります。

結局は管理サーバにある情報資産が狙われてしまう時代に、改めてサーバもエンドポイントとして考えた、統合的なセキュリティが必要とされています。

②インフラチームとセキュリティチームの連携不足

各チームの連携不足も、課題として取り上げられることが多いです。

セキュリティチームは、本番環境がどんな稼働をしているかを正確には把握しておらず。

一方でインフラチームも、脅威を察知する能力が乏しく、また、どんな影響が出るかわからないため、新しいパッチが加わるのを嫌がる。

日々攻撃性を増す新たな脅威に対して、これからは、チームが手を取り合って対応していかなければなりません。

CBCWであれば、vSphere連携によって各チームが適切に脆弱性評価を把握できる(セキュリティチームはCarbon Black管理コンソールから、インフラチームはvSphereクライアントから)ので、「今対処すべきもの」にすぐ反応できます。

3種類のライセンス体系

CBCWには3種類のライセンスが用意されています。CPU単位での購入なので、コスト管理しやすいのもメリットですね。

Essentialsエディション

【リスクの特定・保護の強化】

・監査と復旧

・脆弱性診断

などの機能

Advancedエディション

【Essentials + 防御機能】

・NGAV

・ふるまいベースのEDR

・監査と復旧

・脆弱性診断

などの機能

Enterprizeエディション

【Advanced+脅威ハンティング】

・NGAV

・ふるまいベースのEDR

・監査と復旧

・脆弱性診断

などの機能

こんなところで、今日はおしまいです。

VMware Cloud on AWS主要アップデートまとめ

今回は、VMC on AWS主要アップデートをつらつらっとまとめてみました。

毎月のように新機能が追加されるので、なかなか網羅するのは大変ですが…

VMware Cloud on AWS

ストレッチクラスタ間の通信費が10PBまで無料に

アベイラビリティゾーン間のトラフィックに対して、毎月最大 10 PB まで課金されなくなりました。なかなかコストダウンにつながるのではないでしょうか。

PCI DSSコンプライアンス対応

クレジットカード業界の情報セキュリティ基準において、最高レベルである「PCI DSS 3.2.1」の「service Provider Level 1」を取得。

VMC on AWSユーザはPCI DSSに準拠したSDDCを利用できます。

ただ、今のところ東京リージョンへの適用はなし…(現在はUS East / West, Europeのみ)

VMware Cloud Universalによる支払い一本化

こちらも東京リージョンではまだ提供がありません。今後に期待。

VMware Cloud Disaster Recovery

東京リージョン追加

ようやく東京リージョンが追加されました!大阪リージョンも期待したいですね。

クラウド間のディザスタリカバリに対応

オンプレ―クラウド間のみだったのが、VMC on AWS間でのDR構成も構築できるようになりました。

最小2ホストからの構成

VMC on AWSのSDDCを構成する場合、最低3台のホストが必要でしたが、最低2台からで構成可能に。よりスモールスタートを切れるようになりました。

物理ホストi3en.metalインスタンスをサポート

i3.metalだけだったのが、今後はi3en.metalも使用できるようになりました。

価格の大幅ダウン

4月1日から大幅に値下げされました!データ容量が従来価格と比較して、脅威の47%ダウン。これはありがたいですね。

HCX4.0

NSX Security Tag Migration

移行先のNSX環境にセキュリティタグを移行できるようになりました。

In-Service Upgrade for Network Extension Appliances

長い機能名ですが、つまり、アップグレード時のダウンタイムを最小限に抑えられるということです。

Migration Estimation

移行にかかる時間をリアルタイムで予測できるようになりました。

こんなところでしょうか。詳しくは、VMwareのリリースノート(https://docs.vmware.com/jp/VMware-Cloud-on-AWS/0/rn/vmc-on-aws-relnotes.html#wn09427020 へのリンク)まで。

vExpert 2021 受賞しました

これでvExpertは2018-2019,2021となりましたが、ロゴ的には★4になってますね。

これからも引き続き情報のアップデートをしていきたいと思いますのでよろしくです。