VMware SASEとは 簡単に解説してみます(3)

前回の続きです。

前回はVMware SASEの主要サービスの内、「VMware Secure Access」と「VMware Cloud Web Security」の2つをご紹介しました。

今回は残りの2つを説明していきます。

さぁ張り切っていくぞー。

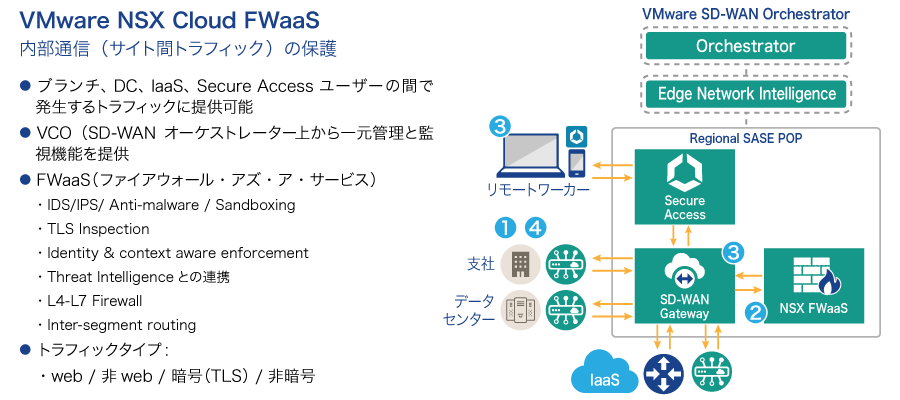

VMware NSX FWaaS

今までは外部通信向けのサービスでしたが、内部通信向けのトラフィックを保護するのがVMware NSX FWaaSです。

リモートから社内ネットワークにアクセスしてきたエンドポイントは、認証を受けて入ってきているとはいえ、そこからさらにデータセンターや他拠点、IaaSなどにも検証なしにアクセスを許すのではゼロトラストアーキテクチャーとは言えません。内部通信のトラフィックについても常に安全性を担保する必要があります。

VMware NSX FWaaSは内部トラフィックをFW as a Serviceにリダイレクトしてチェックを行います。そこで問題がないと判断された通信だけをデータセンターや他拠点、IaaSなどに通します。

このように内部通信のチェックをインラインで確実に実行することで、組織内でのマルウェアの拡散や標的型攻撃の侵入を防ぐことができます。

VMware SD-WAN Gateway

VMware SD-WANの最大の特徴であり、他社のSD-WANソリューションに対する圧倒的な優位性となっているのが、VMwareが全世界3,100カ所以上から提供しているクラウドゲートウェイサービス「VMware SD-WAN Gateway」です。これを利用することで、ユーザートラフィックをさまざまなSaaSやパブリッククラウド、オンプレミスのデータセンターのすぐ近くまで最適化して転送することが可能となります。

各拠点からM365やSalesforceなどのSaaSアプリケーションを利用する際に本社側のデータセンターに設置されたプロキシサーバーを経由せず、インターネット回線を使って直接クラウドサービスへアクセスする、いわゆるローカルブレイクアウトはどのベンダーのSD-WANサービスでも可能です。これに加えてVMware SD-WAN Gatewayは、そうしたローカルブレイクアウトのユーザートラフィックまで最適化してくれます。

特別なハードウェアを追加導入する必要はなく、オフィスや自宅などの拠点にSD-WANエッジを設置するだけで、通信品質をビジネスレベルのクオリティに改善します。また、管理プレーンのVMware SD-WAN オーケストレーターから最寄りのVMware SASE PoPに接続することで、VMware SD-WAN Gatewayを含めたVMware SASE のすべての機能を一元的に管理することが可能です。

さて、ここまででVMware SASEの主要サービスについて説明しました。

最後にVMware SASEのストロングポイントを紹介して終わりたいと思います。

- エンドポイントセキュリティまでVMware製品でカバー

VMware SASEはVMware Workspace ONEのMDM機能をサポートしているので、リモートから紛失デバイスのロックや、リモートワイプが可能。

さらにVMware Carbon Blackと併用することで、アクセスユーザーやデバイスの場所だけではなく、マルウェア感染有無などの状態に基づいたアクセス制御が可能。これはVMwareならではの強みですよね。 - 世界に約150箇所のPoP(Point of Presence)展開

VMware SD-WANで培ったクラウドゲートウェイや足回りが生かされています。 - VMware SD-WAN オーケストレータから一元管理

これは便利ですね。ネットワークとセキュリティのポリシーが1つの管理画面で見ることができるのでシンプルな運用が実現できます。

以上、3回にわたって説明してきたSASE解説編も完結です。

ではまたー。